Projet 34 - "Déployer un cluster k3s et Kubevirt sous CoreOS dans mon Homelab"

Date de la création de cette note : 2025-09-22.

Quel est l'objectif de ce projet ?

Ce projet est de type "macro", une Epic, qui sera probablement découpé en plusieurs sous-projets.

Je veux déployer sur les serveurs de mon Homelab :

- [ ] le système d'exploitation Linux Fedora CoreOS stable

- [ ] LUKS encryption + boot automatique avec clevis et TPM2 + tang (voir les notes 2025-11-01_1203, 2025-11-15_1205)

- [ ] Permettre l'accès aux serveurs ou services :

- [ ] un cluster k3s

- [ ] dans ce cluster K3s, installer :

J'envisage peut être d'installer le tout via un serveur PXE déployé sur ma workstation Fedora.

Pourquoi je souhaite réaliser ce projet ?

Pour le plaisir, j'ai envie de tester KubeVirt à la place de Proxmox.

J'ai envie d'apprendre à utiliser et idéalement de maîtriser les OS immutables comme Fedora Silverblue ou CoreOS.

J'ai envie de tester k3s et headscale.

Ressources

Journaux liées à cette note :

Journal du dimanche 16 novembre 2025 à 22:17

Suite à publication des notes "Setup Fedora CoreOS avec LUKS et TPM, non sécurisé contre le vol physique de serveur", "Setup Fedora CoreOS avec LUKS et Tang", j'ai réfléchi à mes prochaines itérations du Projet 34 - "Déployer un cluster k3s et Kubevirt sous CoreOS dans mon Homelab".

Je souhaite réaliser et publier un playground pour étudier et tester les solutions VPN suivantes :

- Tailscale (solution partiellement libre, opéré par une entreprise basée au Canada)

- netbird (solution totalement libre, qui propose une version SaaS opérée par une entreprise basée en Allemagne)

- headscale (solution totalement libre à self hosted)

Dans un premier temps, je souhaite pouvoir accéder en ssh aux serveurs de mon Homelab depuis n'importe où. L'objectif est d'utiliser une méthode unique pour me connecter à ces serveurs en utilisant simplement leur hostname, sans avoir à gérer leurs adresses IP locales ni à configurer manuellement des entrées DNS.

Je souhaite tester l'installation de ces solutions sur des serveurs sous CoreOS, ma workstation sous Fedora et sous Android.

Idéalement, je souhaite configurer les services netbird et Tailscale via Terraform.

Je ne pense pas tester tout le suite headscale.

Journal du samedi 25 octobre 2025 à 10:37

Mon objectif du weekend est d'avancer sur le Projet 34 - "Déployer un cluster k3s et Kubevirt sous CoreOS dans mon Homelab".

Je veux apprendre à configurer LUKS encryption sous CoreOS avec un démarrage automatique basé sur TPM2 via clevis.

Je veux aussi m'assurer qu'en cas de problème, je peux toujours monter la partition chiffrée en saisissant manuellement la clé secrète.

Journal du lundi 22 septembre 2025 à 21:26

Dans le cadre du Projet 34 - "Déployer un cluster k3s et Kubevirt sous CoreOS dans mon Homelab", j'étudie CoreOS.

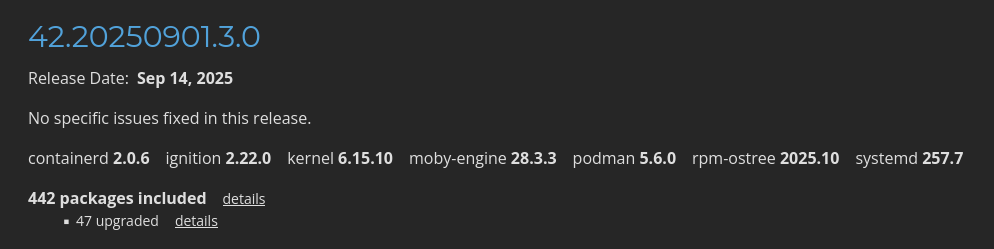

Dans la page "Fedora CoreOS Release Notes stable" je vois quelques packages mis en avant :

Je constate que CoreOS installe par défaut containerd, moby-engine et podman.

Information de type #mémento #mémo au sujet de containerd, moby-engine et podman.

- Kubernetes intéragie directement avec containerd.

- Depuis 2017, Docker est basé sur containerd + moby-engine. Sous Fedora, la commande

dockerest installée par le packagedocker-cli. - podman est une alternative rootless à Docker. podman n'est pas basé sur containerd, ni moby-engine.