Filtre actif, cliquez pour en enlever un tag :

Cliquez sur un tag pour affiner votre recherche :

Résultat de la recherche (24 notes) :

Journal du lundi 22 septembre 2025 à 17:50

#JaiDécouvert la page Project MINI RACK : https://mini-rack.jeffgeerling.com

Ce sujet m'intéresse, car je cherche une solution élégante pour remplacer ce bazar !

Journal du dimanche 19 janvier 2025 à 11:24

#iteration Projet GH-271 - Installer Proxmox sur mon serveur NUC Intel i3-5010U, 8Go de Ram :

Être capable d'exposer sur Internet un port d'une VM.

Voici comment j'ai atteint cet objectif.

Pour faire ce test, j'ai installé un serveur http nginx sur une VM qui a l'IP 192.168.1.236.

Cette IP est attribuée par le DHCP installé sur mon routeur OpenWrt. Le serveur hôte Proxmox est configuré en mode bridge.

Ma Box Internet Bouygues sur 192.168.1.254 peut accéder directement à cette VM 192.168.1.236.

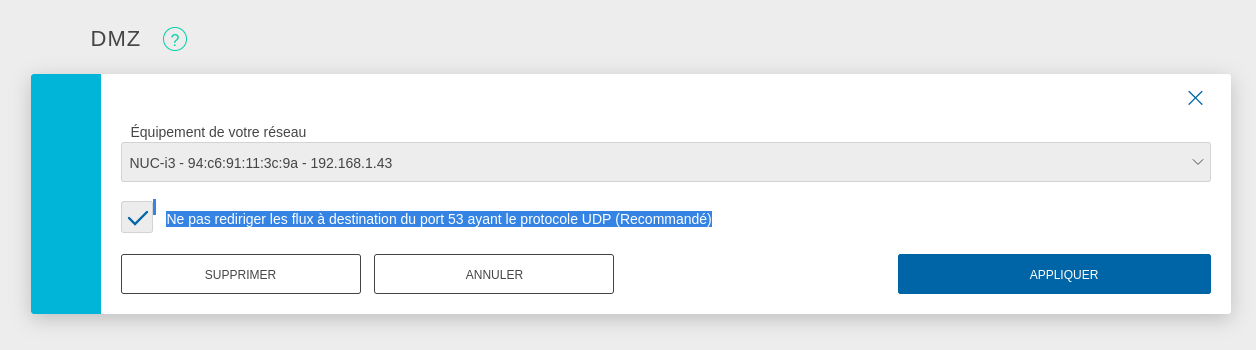

Pour exposer le serveur Proxmox sur Internet, j'ai configuré mon serveur Serveur NUC i3 gen 5 en tant que DMZ host.

J'ai suivi la recommandation pour éviter une attaque du type : DNS amplification attacks

DNS amplification attacks involves an attacker sending a DNS name lookup request to one or more public DNS servers, spoofing the source IP address of the targeted victim.

Avec cette configuration, je peux accéder en ssh au Serveur NUC i3 gen 5 depuis Internet.

J'ai tout de suite décidé d'augmenter la sécurité du serveur ssh :

# cat <<'EOF' > /etc/ssh/sshd_config.d/sklein.conf

Protocol 2

PasswordAuthentication no

PubkeyAuthentication yes

AuthenticationMethods publickey

KbdInteractiveAuthentication no

X11Forwarding no

# systemctl restart ssh

J'ai ensuite configuré le firewall basé sur nftables pour mettre en place quelques règles de sécurité et mettre en place de redirection de port du serveur hôte Proxmox vers le port 80 de la VM 192.168.1.236.

nftables est installé par défaut sur Proxmox mais n'est pas activé. Je commence par activer nftables :

root@nuci3:~# systemctl enable nftables

root@nuci3:~# systemctl start nftables

Voici ma configuration /etc/nftables.conf, je me suis fortement inspiré des exemples présents dans ArchWiki : https://wiki.archlinux.org/title/Nftables#Server

# cat <<'EOF' > /etc/nftables.conf

flush ruleset;

table inet filter {

# Configuration from https://wiki.archlinux.org/title/Nftables#Server

set LANv4 {

type ipv4_addr

flags interval

elements = { 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16, 169.254.0.0/16 }

}

set LANv6 {

type ipv6_addr

flags interval

elements = { fd00::/8, fe80::/10 }

}

chain input {

type filter hook input priority filter; policy drop;

iif lo accept comment "Accept any localhost traffic"

ct state invalid drop comment "Drop invalid connections"

ct state established,related accept comment "Accept traffic originated from us"

meta l4proto ipv6-icmp accept comment "Accept ICMPv6"

meta l4proto icmp accept comment "Accept ICMP"

ip protocol igmp accept comment "Accept IGMP"

udp dport mdns ip6 daddr ff02::fb accept comment "Accept mDNS"

udp dport mdns ip daddr 224.0.0.251 accept comment "Accept mDNS"

ip saddr @LANv4 accept comment "Connections from private IP address ranges"

ip6 saddr @LANv6 accept comment "Connections from private IP address ranges"

tcp dport ssh accept comment "Accept SSH on port 22"

tcp dport 8006 accept comment "Accept Proxmox web console"

udp sport bootpc udp dport bootps ip saddr 0.0.0.0 ip daddr 255.255.255.255 accept comment "Accept DHCPDISCOVER (for DHCP-Proxy)"

}

chain forward {

type filter hook forward priority filter; policy accept;

}

chain output {

type filter hook output priority filter; policy accept;

}

}

table nat {

chain prerouting {

type nat hook prerouting priority dstnat;

tcp dport 80 dnat to 192.168.1.236;

}

chain postrouting {

type nat hook postrouting priority srcnat;

masquerade

}

}

EOF

Pour appliquer en toute sécurité cette configuration, j'ai suivi la méthode indiquée dans : "Appliquer une configuration nftables avec un rollback automatique de sécurité".

Après cela, voici les tests que j'ai effectués :

- Depuis mon réseau local :

- Test d'accès au serveur Proxmox via ssh :

ssh root@192.168.1.43 - Test d'accès au serveur Proxmox via la console web : https://192.168.1.43:8006

- Test d'accès au service http dans la VM :

curl -I http://192.168.1.236

- Test d'accès au serveur Proxmox via ssh :

- Depuis Internet :

Voilà, tout fonctionne correctement 🙂.

Prochaines étapes :

- Être capable d'accéder depuis Internet via IPv6 à une VM

- Je souhaite arrive à effectuer un déploiement d'une Virtual instance via Terraform

Journal du mercredi 13 novembre 2024 à 15:44

D'après les spécifications, mon Serveur NUC i3 gen 5 consomme 15 W à pleine puissance.

Si je laisse ce serveur en fonction, à pleine puissance pendant 1 an, cela ferait une consommation totale de 15 x 24 x 365 = 131 400 W.

Mon tarif EDF d'électricité est de 0,1887 € HT du kWh.

Ce qui fait : 131,400 x 0,1887 = 24 € HT x 1.2 = 29,73 € TTC / an. Ce qui fait environ 2,5 € par mois.

Ceci correspond au prix maximal. J'ai un appareil pour faire des mesures de consommation électrique, je vais peut-être prendre le temps de mesurer la consommation réel.

J'ai aussi fait ce calcul pour mon second NUC Serveur NUC i7 gen 11.

27 W à pleine puissance.

Sur un an : 27 x 24 x 365 = 236520 W

Ce qui fait : 236,520 x 0,1887 = 44 € HT x 1.2 = 53 € TTC / an. Ce qui fait environ 4,5 € par mois.

Journal du mardi 12 novembre 2024 à 13:26

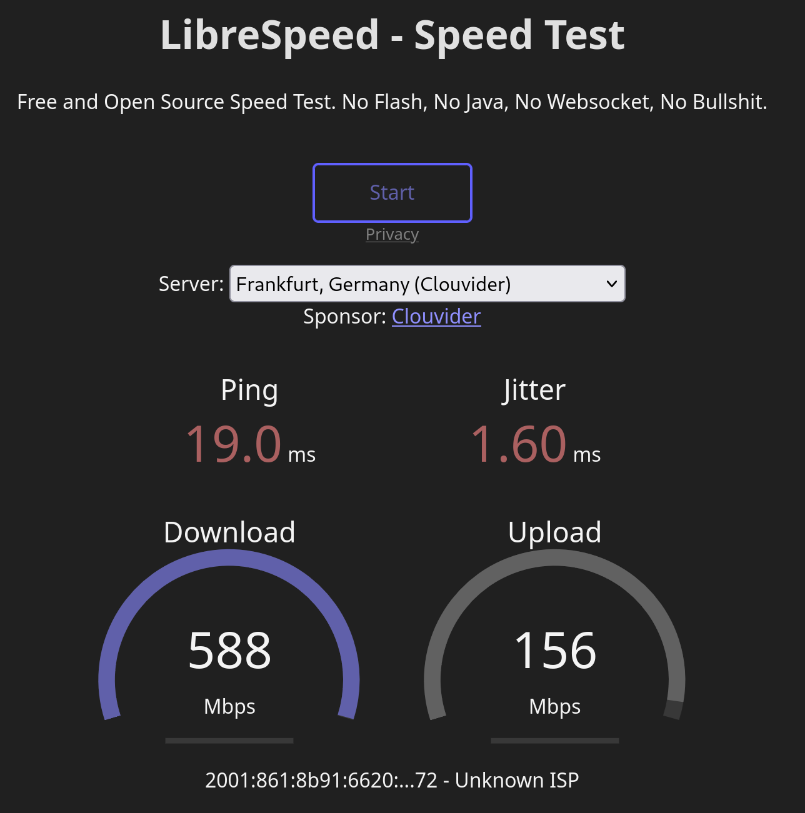

#JaiDécouvert LibreSpeed que je vais utiliser à la place de https://fast.com/.

Il me propose une information supplémentaire à Fast.com : jitter.

Ma première mesure, en étant connecté en wifi :

- ping 17.0ms

- jitter : 120ms

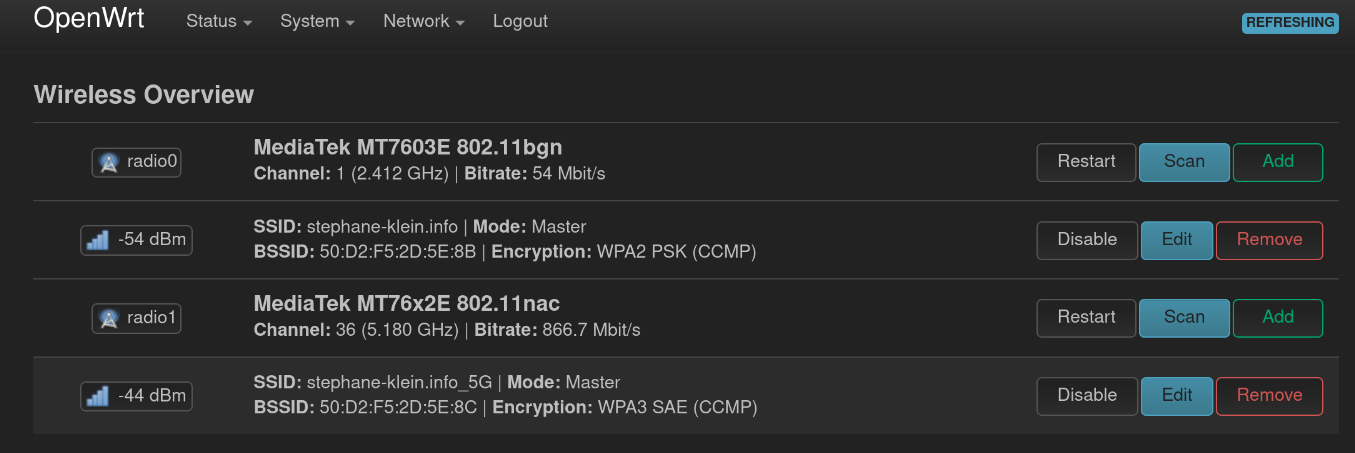

La valeur jitter était anormalement élevée. J'ai relancé mon interface wifi radio 1 de mon Xiaomi Mi Router 4A Gigabit Edition sur un autre canal :

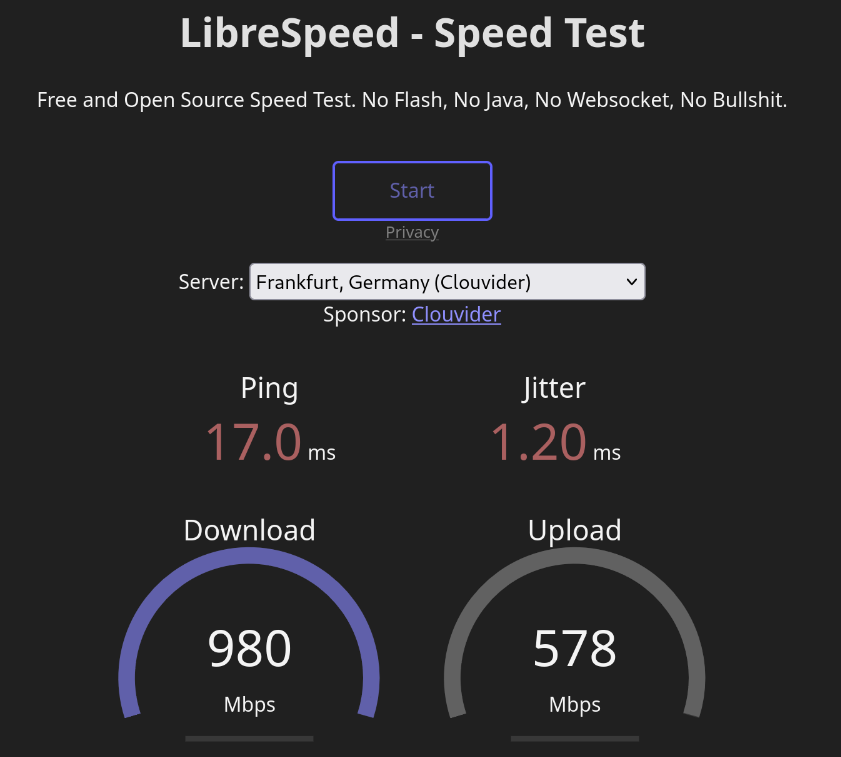

Maintenant, j'ai de bien meilleures performances :

Voici le même test quand mon laptop est connecté en câble Ethernet :

Les valeurs du ping et du jitter sont comparables, seul le débit est supérieur.

Journal du mardi 12 novembre 2024 à 11:56

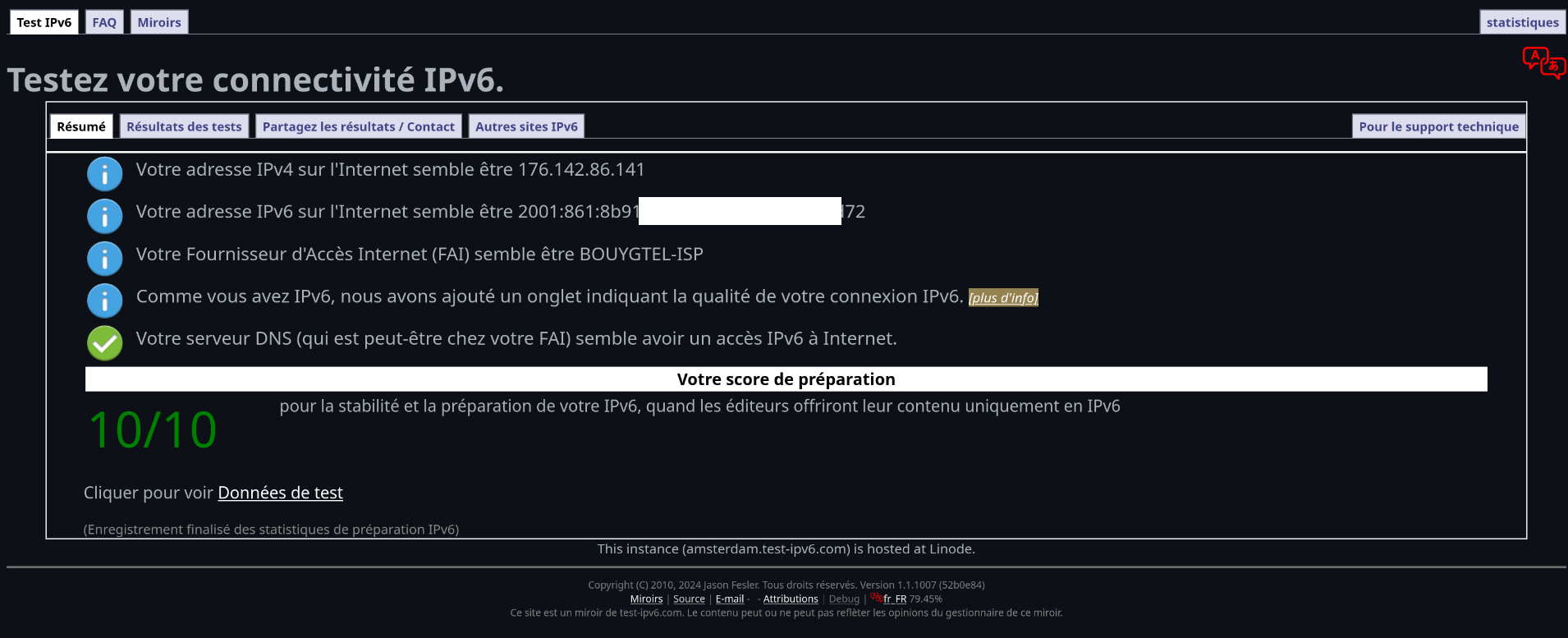

#JaiDécouvert le projet "Falling-Sky project" qui propulse, par exemple, l'instance test-IPv6.com.

Résultat de http://test-ipv6.com/index.html.fr_FR quand je suis connecté à mon réseau domestique :

J'ai vérifié, tous mes devices ont bien une IPv6 spécifique.

Journal du mardi 12 novembre 2024 à 11:36

#JaiLu le Thread Reddit : What dns do you use on your home router?.

J'y ai découvert Quad9.

Journal du dimanche 10 novembre 2024 à 10:19

#JaiDécouvert le thread TUTO - Remplacement BBox Fibre par Mikrotik (IPv4, IPv6 et TV/Replay).

#JaiDécouvert la section "remplacer-bbox" du forum lafibre.info.

J'ai étudié les connecteurs SFP+.

#JaiDécouvert le site https://hack-gpon.org

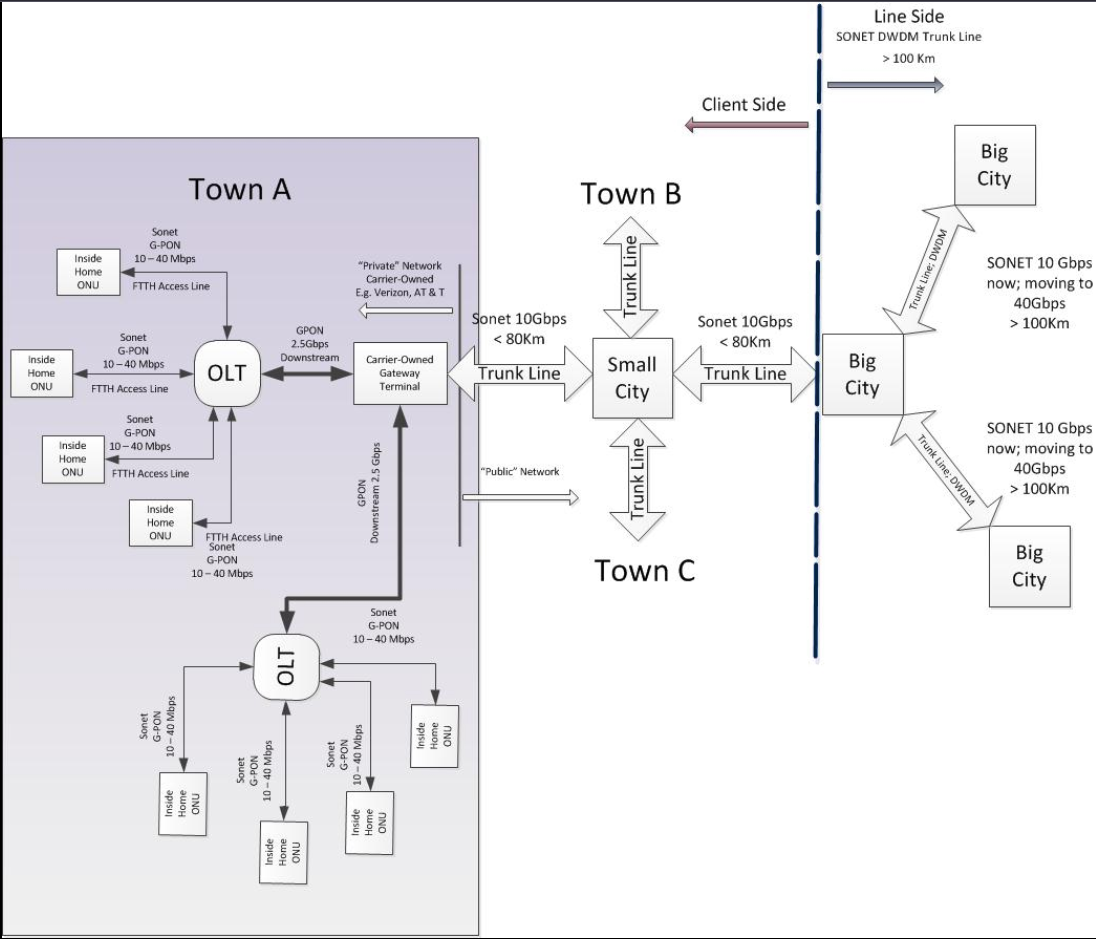

#JaiDécouvert les termes ONT (Optical Network Terminal), GPON (Gigabit Passive Optical Network), OLT (Optical Line Terminal), Fiber-optic splitter, PLOAM.

J'ai apprécié la lecture de ce schéma :

Bien que je pense que les débits ne sont pas à jour.

Voici le matériel listé dans TUTO - Remplacement BBox Fibre par Mikrotik (IPv4, IPv6 et TV/Replay) :

- Module ONU SFP GPON avec Mac à 70 € TTC

- Mikrotik CCR2116-12G-4S+ à 937 € 😮

- Mikrotik CRS310-1G-5S-4S+IN à 200 €

- TPLink TP-MC22L à 20 €

CRS310-1G-5S-4S+IN permet d'insérer 4 SFP+, je pense qu'il est possible d'utiliser soit ce routeur, soit le CCR2116-12G-4S+.

Afin de faciliter le paramétrage du module SFP GPON : 1x convertisseur de media (par exemple TPLink TP-MC22L)

J'ai des difficultés à comprendre, j'ai l'impression que l'article liste beaucoup de matériel redondant 🤔.

En étudiant le sujet, je suppose que la configuration matérielle minimale est : TP-MC22L à 20 € + Module ONU SFP GPON avec Mac à 70 € TTC.

Je compends que le ONT a besoin des paramètres suivants pour se connecter au réseau (GPON) Bouygues :

- Dans l'interface de la BBox, le SN du SFP commençant par SMB :

SMBA0000X000, qui semble être utilisé en tant qu'identifiant - Sur l'étiquette arrière de la BBox :

- L'adresse MAC :

48:29:FF:FF:FF:FF - L'IMEI :

123456789012345converti en0000123456789012345qui est utilisé en tant que "password"

- L'adresse MAC :

Ce commentaire liste le matériel suivant :

- Netgear GS724Tv4 - Smart Switch Ethernet 24 Ports RJ45 Gigabit (10/100/1000), Web Manageable Professionnel - switch RJ45 avec 2 Ports SFP 1 Gigabit, Bureau ou en Rack et Protection à Vie ProSafe à 256 €

- Mikrotik RB3011UiAS-RM à 175 €

Signifie : "Physical Layer Operations, Administration, and Maintenance".

ChatGPT me dit :

Le PLOAM fait partie du niveau physique (la couche physique) du réseau GPON et permet de surveiller, administrer, et maintenir la communication entre l'OLT et les ONT.

Fonctionnalités principales de PLOAM

- Authentification des ONT : Lorsqu'un ONT est ajouté au réseau, le processus PLOAM permet à l'OLT de vérifier et d'authentifier cet ONT avant qu'il puisse accéder au réseau, garantissant ainsi que seules les unités autorisées peuvent être connectées.

- Gestion de la performance : PLOAM assure la gestion de la qualité du service (QoS) en surveillant les performances du lien optique. Il permet à l'OLT d’ajuster les paramètres comme la puissance du signal pour garantir des connexions stables et fiables.

- Surveillance et maintenance : Le PLOAM est utilisé pour surveiller l'état des ONT et de la liaison optique. Par exemple, l'OLT peut recevoir des informations sur des erreurs ou des défaillances possibles. En cas de problème, PLOAM permet une intervention rapide pour rétablir la connectivité.

- Contrôle des erreurs et récupération : Il fournit des mécanismes pour détecter et corriger les erreurs au niveau de la couche physique, garantissant ainsi que les ONT et l'OLT restent synchronisés et fonctionnent correctement.

- Gestion des ressources : PLOAM peut être utilisé pour gérer les ressources du réseau, comme les canaux optiques et les plages de bande passante allouées à chaque ONT, afin de maintenir une performance optimale et éviter les interférences entre les utilisateurs.

Xiaomi Mi Router 4A Gigabit Edition

Page Hardware OpenWrt : Xiaomi Mi Router 4A Gigabit Edition.

Basé sur le SoC : MediaTek MT7621A.

Sur le site officiel de Xiaomi : https://www.mi.com/fr/product/mi-router-4a-gigabit-edition/specs

Interfaces radio wifi :

- MediaTek MT7603E 802.11bgn

- MediaTek MT76x2E 802.11nac

3 ports Ethernet :

- 2 ports WAN adaptatifs 10/100/1000 Mbit/s (Auto MDI/MDIX)

- 1 port LAN adaptatif 10/100/1000 Mbit/s (Auto MDI/MDIX)

- Modèle :

Fast5330b-r1 - Version du firmware opérationnel :

23.7.12 - Date du firmware opérationnel :

01.07.2024

Projet 15 - Installation et configuration de OpenWrt sur Xiaomi Mi Router 4A Gigabit

Date de création de cette note : 2024-11-09.

Quel est l'objectif de ce projet ?

Je souhaite installer OpenWrt sur Xiaomi Mi Router 4A Gigabit Edition.

Ressources :

Je possède ce NUC Intel :

- Modèle de NUC :

5i3MYHE - CPU : Intel Core i3-5010U CPU @ 2.10GHz

- RAM : 8go ram

- SSD : 120go

Je possède ce NUC Intel :

- Modèle de NUC : NUC11PAH

- CPU : A soldered-down 11th generation Intel® Core™ i7-1165G7 quad-core processor with up to a maximum 28 W TDP

- RAM : 32go ram

- SSD : 1To

- Consommation maximum : 28W.

Fiche technique chez LDLC : https://www.ldlc.com/fiche/PB00405633.html

Dernière page.